Choisir un système de contrôle d'accès biométrique peut être compliqué, CDVI vous guide en fonction de vos besoins

Les Avantages des Systèmes de Contrôle d’Accès Biométrique

Sécurité Élevée : Les systèmes de contrôle d’accès biométrique utilisent des caractéristiques biologiques uniques, telles que les empreintes digitales, la reconnaissance faciale, ou de la rétine, ce qui les rend extrêmement difficiles à falsifier ou à contourner. Cela renforce considérablement la sécurité de l’accès aux zones sensibles.

Fiabilité : Les caractéristiques biométriques sont uniques à chaque individu et ne changent pas avec le temps. Cela signifie que les systèmes biométriques sont hautement fiables et réduisent les risques d’accès non autorisés en raison de mots de passe oubliés ou de cartes d’accès perdues ou volées.

Facilité d’Utilisation : Les systèmes biométriques sont très simples pour des usages quotidiens. Les utilisateurs n’ont pas besoin de mémoriser des mots de passe complexes ou de porter des cartes d’accès. Il leur suffit de fournir leur empreinte digitale, de faire scanner leur visage, ou d’utiliser une autre caractéristique biométrique préalablement enregistrée.

Traçabilité : Ils offrent une excellente traçabilité. Vous pouvez facilement suivre qui a accédé à une zone spécifique à un moment donné, ce qui est précieux pour la sécurité de votre bâtiment et des zones qui le compose.

Gestion Simplifiée : La gestion des utilisateurs est plus simple avec les systèmes biométriques. L’ajout ou la suppression d’utilisateurs se fait facilement, et il est possible de définir des autorisations d’accès spécifiques en fonction des besoins de chaque individu.

Les types de technologies

Contrôle d’accès par reconnaissance d’empreintes digitales : Cette technologie repose sur la capture et l’analyse des empreintes digitales uniques de chaque individu. Elle est largement utilisée en raison de sa fiabilité et de sa facilité d’utilisation.

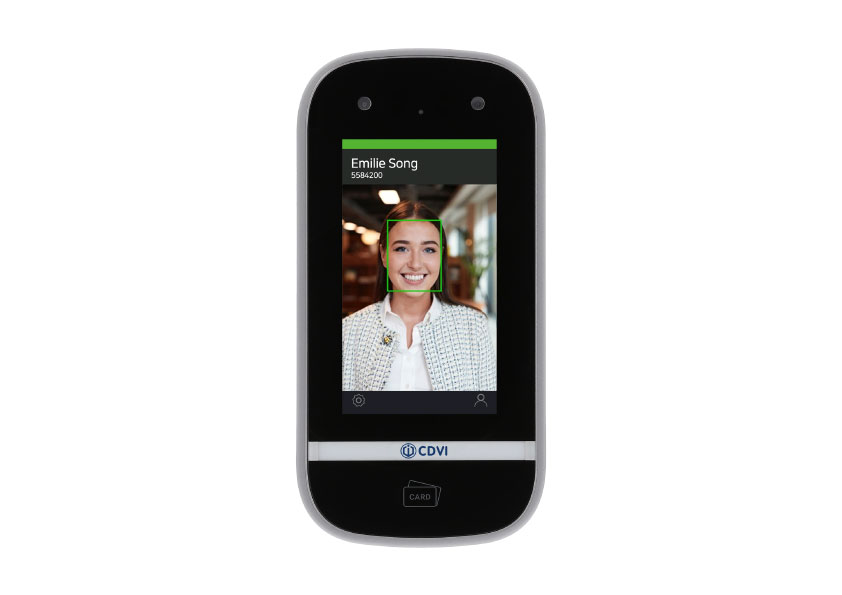

Contrôle d’accès par reconnaissance faciale : La reconnaissance faciale identifie les individus en analysant les caractéristiques de leur visage, telles que la disposition des yeux, du nez et de la bouche. Elle est utilisée dans de nombreuses applications, y compris la sécurité des smartphones et le contrôle d’accès. Par ailleurs, la reconnaissance faciale dispose de l’avantage d’être sans contact.

Contrôle d’accès par reconnaissance de l’Iris : Cette technologie analyse les caractéristiques uniques de l’iris de l’œil. Elle offre un haut degré de précision et de sécurité, mais nécessite un équipement spécifique pour la capture de l’iris qui peut s’avérer couteux.

9 Critères de sélection pour un système de contrôle d’accès biométrique

- Niveau de Sécurité Requis : Déterminez le niveau de sécurité nécessaire en fonction de l’environnement dans lequel le système sera utilisé. Les environnements hautement sécurisés, tels que les installations militaires, exigent des systèmes de biométrie plus robustes.

- Fiabilité : La fiabilité est cruciale. Le système doit offrir des performances cohérentes et précises, minimisant ainsi les erreurs d’authentification et les accès non autorisés.

- Simplicité : Le système doit être le moins contraignant possible pour les utilisateurs finaux. Il ne doit pas nécessiter une formation complexe pour être utilisé. Les utilisateurs doivent être en mesure de s’authentifier facilement.

- Rapidité : La vitesse de vérification est importante, en particulier dans les environnements où l’accès doit être rapide. Les systèmes biométriques doivent être en mesure de fournir une vérification rapide sans compromettre la sécurité.

- Capacité de Gestion des Utilisateurs : Évaluez la capacité du système à gérer un grand nombre d’utilisateurs, notamment s’il est destiné à être utilisé dans une grande organisation ou dans un espace public.

- Facilité d’Intégration : Le système doit être facile à intégrer avec d’autres systèmes de sécurité existants, tels que les systèmes de vidéosurveillance ou les systèmes de contrôle d’accès traditionnels.

- Résistance à la falsification : Évaluez la résistance du système à la contrefaçon. Les systèmes biométriques doivent être conçus pour détecter et prévenir les tentatives de falsification.

- Coût : Déterminez votre budget et recherchez des solutions qui correspondent à vos ressources financières tout en répondant à vos besoins en matière de sécurité.

- Conformité Réglementaire : Assurez-vous que le système est conforme aux réglementations et aux normes de sécurité en vigueur dans votre région ou votre industrie.

Les produits biométriques CDVI sont conformes aux exigences de la CNIL, lors de l’enregistrement de l’utilisateur, l’image de l’empreinte est transformée de façon cryptée, en un modèle mathématique. Ce modèle en lui-même ne peut pas reproduire une image d’empreinte digitale. En effet, celui-ci contient des données cryptées sur des points de minutage et des lignes de flux de l’empreinte digitale.

Il est construit à partir d’un algorithme qui identifie l’empreinte digitale avec le modèle stocké. En aucun cas il n’est possible de recréer l’image originale de l’empreinte digitale à partir des données cryptées.